Alzi la mano chi pensa che l’Hacker sia un malvivente informatico… Infatti. Come sospettavo…

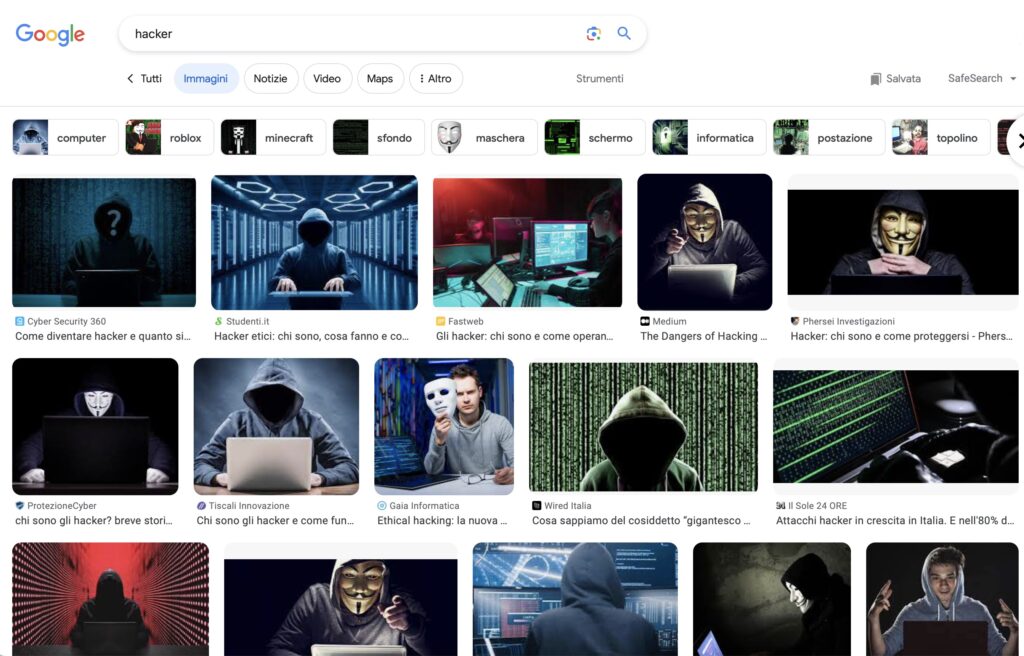

Quando si sente il termine “hacker”, l’immagine che viene subito in mente è quella di un tipo incappucciato (perché poi incappucciato, visto che sta dietro un monitor), intento ad infiltrarsi nei computer per danneggiarli o carpirne i dati più segreti. Questo purtroppo è un limite gergale dovuto alla lingua non proprietaria, l’Inglese questa lingua sconosciuta persino per i madrelingua. Provate a fare una ricerca per immagini della parola hacker su Google o qualsiasi altro motore di ricerca. Troverete per certo solo immagini di tizi incappucciati. L’ignoranza come soggetto di divulgazione.

La figura dell’hacker è invece molto più complessa e articolata. Con un differente sfondo morale rispetto a quanto comunemente diffuso da leggende metropolitane e ignoranza dei media.

Ritengo quindi necessaria una premessa per chi legge, perché potrebbe farsi una cattiva idea del concetto di hacking.

Cosa riporta Wikipedia, o dicono i media, sull’hacker?

La definizione di questo termine su Wikipedia è la seguente: “un esperto di sistemi informatici o di sicurezza informatica in grado di introdursi in reti protette e di acquisire un’approfondita conoscenza del sistema sul quale interviene, per poi essere in grado di accedervi o adattarlo alle proprie esigenze.”

Ecco, questa definizione generale di hacker è forse la più sbagliata tra quelle possibili. Perché tale descrizione ben si adatta a qualunque ruolo professionale, dal meccanico all’impiegato, dal commercialista all’avvocato. In pratica dice: “a forza di rimestare nel fango diventi scultore“. Ma ciò sappiamo benissimo che non è vero. Perché è un altro tipo di spinta che guida le persone a fare hacking e non tanto l’esperienza o la conoscenza. Così come diventare scultore richiede passione e voglia di mettersi alla prova continuamente. Non sarà di certo l’abbondanza di materia scalpellabile, o tutti gli strumenti del mondo a disposizione, a far di te il novello Michelangelo.

La praticità d’uso, la confidenza con le reti, la maneggevolezza nei comandi nelle procedure e nelle attitudini personali, si acquisiscono come esperienza. Se c’è la passione, o magari un interesse, si progredisce, ma comunque queste capacità da sole non bastano. La crescita personale è un insieme di fattori che non può essere inculcata né tantomeno trasmessa.

Insomma non si studia da hacker e nemmeno da kracker

Non esiste un corso di laurea e, seppure qualcuno spaccia corsi, per diventare “Ethical Hacker” o “Hacker Etico”, diffidate da chi li propone.

Anche perché l’hacker è già di per se etico, a differenza del cracker, quindi chi organizza tali corsi ha già dimostrato di non saperne molto.

Questo per il semplice motivo che un corso potrà farti capire a cosa serve un Terminale. Forse anche un Sistema Operativo o al massimo cosa sia l’Etica 😁. Di certo usciti da quel corso il vostro livello di hacking sarà 1‰ (uno per mille). Da non confondere con 1% (uno per cento). Al pari dei € 1.000,00 sborsati per avere il “certificato di frequenza al corso”.

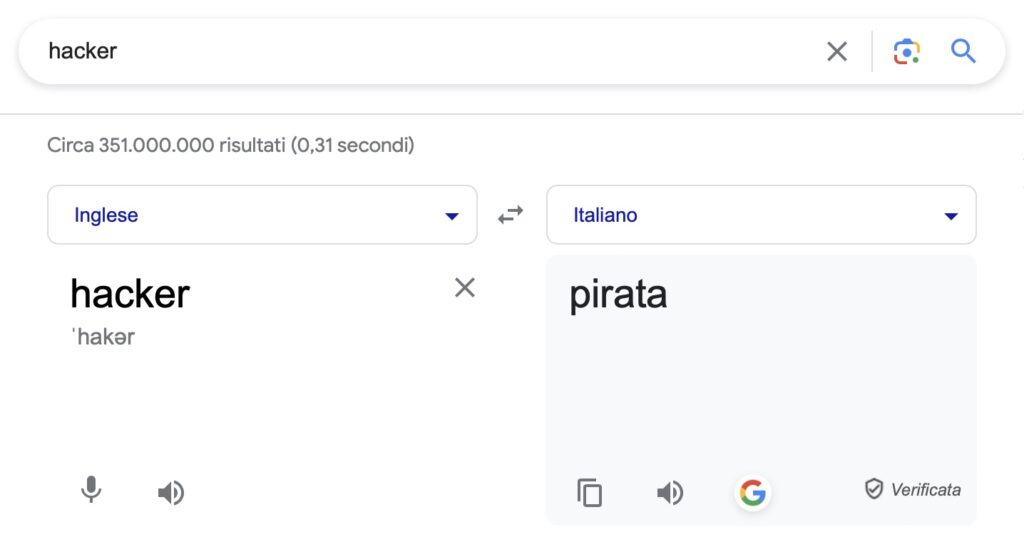

Ciò che invece più si avvicina alla definizione data da media, Google o Wikipedia, è Cracker o (sarebbe meglio scrivere) Kracker.

Perché sarebbe meglio usare Kracker invece di Cracker?

Spero adesso sia chiaro. La concezione raggiunta oggi al concetto di Hacker, è stata scambiata con il significato del termine Cracker / Kracker.

Dal termine inglese “Crack”, dall’atto di rompere qualcosa “to crack”. Definizione che viene proprio dall’etimologia della parola e del rumore che fa qualcosa che viene rotto.

Il termine cracker è facilmente equivocabile con l’innocuo cibo in tavolette sottili di nome “crackers”. Questi mai farebbero pensare alla gravità dei fatti della persona in grado di eseguire certe azioni. Consiglio pertanto di usare il termine più appropriato che non è soggetto a misunderstanding nemmeno in inglese: KRACKERS al plurale e KRACKER al singolare.

In pratica: anche quando si legge crackers è opportuno marcare sulla C iniziale. In modo da simulare la rottura (krack) e fare intendere appieno il senso della parola.

Per capire meglio e avere maggiori dettagli, ho preparato la sezione di approfondimento sottostante: Hacker vs Cracker.

Hacker vs Cracker

Cos’è un cracker informatico?

Un cracker informatico è un termine obsoleto utilizzato per descrivere qualcuno che è entrato nei sistemi informatici, ha aggirato password o licenze nei programmi informatici o ha violato intenzionalmente in altri modi la sicurezza del computer. I cracker informatici erano motivati da intenti dannosi, a scopo di lucro o semplicemente perché la sfida era lì.

Cracker contro hacker

L’espressione antiquata cracker informatico non viene più utilizzata. Originariamente era stato proposto come contrario, opposto, del termine hacker. Inizialmente gli hacker si rivolgevano solo a coloro che utilizzavano le proprie competenze informatiche senza intenti dannosi: entravano nei sistemi per identificare o risolvere problemi tecnici.

Gli abili tecnologi con motivazioni altruistiche venivano chiamati hacker; quelli con cattive intenzioni venivano chiamati cracker.

Questa distinzione, tuttavia, non ha mai avuto molto successo.

Nel 1993, il Glossario degli utenti di Internet definisce l’hacker come: « una persona che si diverte ad avere una comprensione approfondita del funzionamento interno di un sistema, dei computer e delle reti di computer in particolare. Il termine è spesso abusato in un contesto peggiorativo, dove ‘cracker’ sarebbe il termine corretto. »

Il Glossario definisce invece un cracker informatico come: « un individuo che tenta di accedere ai sistemi informatici senza autorizzazione. Questi individui sono spesso dannosi, al contrario degli hacker, e hanno molti mezzi a disposizione per entrare in un sistema ».

In effetti queste definizioni sono assolutamente corrette ed inequivocabili.

Il termine cracker in informatica è stato successivamente sostituito dal termine black hat, un altra definizione poi divenuta obsoleta, per indicare l’autore di minacce e incursioni informatiche a scopo di lucro o danneggiamento.

Va notato, tuttavia, che oggi le persone raramente distinguono tra hacker etici e hacker malintenzionati. Sebbene gli hacker, per definizione, non abbiano intenti dannosi, purtroppo oggi alcune persone presumono indistintamente che tutti gli hacker abbiano scopi dannosi quando la parola viene utilizzata nel contesto quotidiano.

Tipi di cracker informatici

Un cracker di computer si riferisce anche agli utenti che violano software o dispositivi protetti da copyright. Il jailbreak è un esempio comune di cracking. Il jailbreak rimuove le restrizioni impostate dal produttore nel software del telefono. Aggirando le restrizioni, l’utente può eseguire funzioni più avanzate sul telefono o utilizzarlo su una rete diversa.

Il cracking si applica anche nell’atto di “crackare un software” o “krakkare delle password“, in generale qualunque atto illegittimo, fuorilegge, di pirateria informatica, o atto utile a danneggiare qualcun altro (persona, impresa, azienda, ente, sistema), è di fatto una pratica di cracking o kracking. Ad esempio: un “password cracker” è un’applicazione progettata per identificare le password su computer o risorse di rete, come un “kracker database” è una raccolta di indirizzi di kracker oppure una raccolta di numeri di serie pirata.

Se da bravo Nerd quale sei, visto che ti trovi qui, conoscerai sicuramente la realtà dell’universo Star Wars.

Ebbene: l’Hacker sta ad un Jedi come un Kracker sta ad un Sith.

OK. Fatte le dovute premesse ora veniamo al vero senso di questo articolo.

Vuoi saperne di più? Ecco qualche dritta per imparare le tecniche base dell’hacking!

Come fare per diventare un hacker

Hacker: cosè un hacker?

Hackers

Sentiamo questo termine in occasioni particolari. Quando qualcuno ha problemi con la tecnologia si invoca con “…ci servirebbe un hacker per fare questa cosa…”, ma anche nel frangente televisivo o leggendo un quotidiano, quando il giornalismo riporta la notizia di un sito o di persone defraudate dei loro averi e account.

Sebbene il primo caso possa essere anche corretto (a seconda di cosa serva l’hacker), nel secondo caso non lo è assolutamente. Esattamente come differenziamo l’umano genere da un delinquente o da un malvivente. Sempre per quell’antico concetto dell’uomo leale, corretto, dal buon senso comune di giusto e sbagliato.

Questo perché l’hacker -di per se- è un uomo o una donna che ha buone conoscenze informatiche e principalmente un’etica, o perlomeno una filosofia. Qualcuno che mai si abbasserebbe a sfruttare le sue conoscenze per rubare e defraudare gli ignoranti in materia.

L’hacker paragonato ad un altro mestiere

Se dovessimo paragonare un hacker al mondo comune, potremmo identificarlo come un idraulico, un medico, un meccanico, che nelle sue vicissitudini quotidiane quando vede qualcosa di sbagliato cerca di metterlo a posto. Perlomeno di informare chi di dovere del difetto posto alla sua evidenza.

Poi, come esitono medici scorretti, idraulici incapaci e meccanici furbetti, esitono anche Hacker con le medesime capacità, ma sono rarità eccezionali, perché dedicarsi anni ad una specializzazione può fardi diventare furbo, ma non necessariamente disonesto.

Vediamo nello specifico la definizione di Hacker

Il termine hack significa tagliare, spezzettare, sminuzzare, che è proprio l’attività di riduzione necessaria a risolvere un problema. Nel gergo moderno gli hacker white hat, noti anche come “hacker etici” o “hacker buoni” o “ethical hacker” sono l’antitesi dei “black hat” il “cappello nero”. Ma questa definizione proviene dal mondo Red Hat, dove hanno bisogno di mettere il cappello sopra al lavoro altrui. Questi hacker etici quindi, secondo questa definizione, attaccherebbero i sistemi informatici e le reti per individuare le falle di sicurezza e poter quindi proporre raccomandazioni per il miglioramento. In realtà potrebbero essere benissimo dipendenti di CIA FBI NSA, o altri servizi segreti del pianeta ad esempio. Dipendenti del NOC italiano, agenti di sicurezza informatica come la polizia postale, la guardia di finanza o i carabinieri del nucleo investigativo informatico.

Diffida di un nome a cui devono allacciare una definizione

Riflettiamo. Se l’hacker è già colui che spezza un problemone in mille problemi più piccoli e li risolve uno ad uno, perché dovrebbe andare in giro a risolvere problemi altrui attaccandosi la medaglia dell’etica?

Se un sistema ha un difetto l’hacker cerca di aggiustarlo, se c’è un limite cerca di superarlo. Se il driver di una stampante è incapace di fornire una funzione determinante per il proprio lavoro, l’hacker vorrebbe modificare il codice del driver per renderlo più efficace.

Definizione di hacker e sua filosofia principale

Mal volentieri la comunità degli hacker (“uno che ami programmare e a cui piaccia essere bravo a farlo”- Richard Stallman) accetta le limitazioni a cui sono sottoposti dal software commerciale.

Inoltre esistono considerazioni di carattere scientifico: la mancata trasmissione delle conoscenze provoca l’inaridirsi della ricerca. Un mondo di utenti che utilizzi un solo sistema operativo proprietario e dipenda dai programmi che gli vengono messi a disposizione è un mondo destinato a non svilupparsi e progredire, così come sarebbe stata la comunità scientifica se le nuove idee nel campo della chimica e della fisica fossero sistematicamente state tenute segrete. Pensate a Newton che anziché comunicare la sua legge della gravitazione universale avesse preferito vendere consulenze all’esercito per mettere a punto dei cannoni.

Infine, importantissime, considerazioni di carattere economico: esiste una metafora ricorrente nei manifesti Open Source, quella delle leggi e degli avvocati. La legislatura è libera da copyright, le leggi possono essere liberamente consultate, utilizzate e diffuse, e così pure la giurisprudenza che nasce dal lavoro di brillanti legali. Gli avvocati non hanno diritti d’autore sulle sentenze e sull’uso che se ne farà nella legislazione, ma ciò nonostante la categoria degli avvocati è una delle più ricche nel mondo occidentale, sia in senso letterale, sia di mezzi che di strumenti.

I programmatori non si arricchiscono facilmente con il modello commerciale tradizionale, proprietario. Le software house nascono e chiudono, e sono per lo più destinate alla sopravvivenza se non al fallimento. I casi in cui riescono sono una minoranza. Robert Young (vedi oltre) paragona la situazione a quella dei cercatori d’oro della California del XIX secolo: molti cercavano ma pochissimi si arricchivano. I pochissimi che trovavano una vena funzionavano da attrattiva per gli altri, come nel caso del vincitore di una lotteria. Così i programmatori cercano di lavorare e distribuire software proprietario sulla visione del successo di poche aziende come Microsoft e Adobe, più che su un modello effettivamente redditizio e utile allo sviluppo della società.

Usa un ambiente di lavoro *NIX

UNIX è il sistema operativo di internet, vale a dire che non puoi diventare un hacker senza conoscerlo. Un sistema operativo Unix, come può esserlo in parte anche Linux, può funzionare sulla tua macchina, che sia Microsoft Windows o MacOS. Quindi prima di tutto scarica Unix o Linux online o trova un gruppo locale di utenti perché ti aiutino con l’installazione. Se hai Mac OS puoi aprire l’Applicazione Terminale nella cartella /Applicazioni/Utility e… voilà, eccoti Unix!

Linux, Mac OS, Unix

Unix

Di versioni Unix ne esistono alcune decine, in varianti diverse per funzionalità specifiche per cui il numero effettivamente aumenta di molto. Alcuni esempi possono essere BSD, FreeBSD, OpenBSD, NetBSD, che più che essere distribuzioni diverse di Unix sono vere e proprie tipologie di licenza. Se inizi da qui sei al TOP, in tutti i sensi, anche con la curva iniziale di apprendimento e la soddisfazione finale. Una nota interessante per gli appassionati di Apple: il kernel di Mac OS X deriva parzialmente da quello di BSD! Quindi chi usa i computer della mela, sta usando inconsapevolmente parte di questo sistema! Mac OS X -sin dagli albori e anzi anche da prima 😄 – deriva proprio da una licenza BSD. Esistono distribuzioni basate per scopi specifici e altre solo per studiare, alcune a sfondo scientifico pensate per istituzioni come NASA, il CERN, ESA, ecc.

Una distribuzione veramente interessante con cui ho avuto modo di lavorare è FreeNAS, poi divenuta TrueNAS. Completa, efficente, potente e stabile. Purtroppo molto proprietaria e necessita di skill avanzate per piegarla al proprio totale volere. Per iniziare è molto consigliata. Anzi, se posso consigliare, direi a questo punto di si, usare una distribuzione Linux su una macchina e questo Unix FreeBSD TrueNAS su un’altra, dovrebbe darti la totalità del mondo informatico. Io le uso in congiunzione a Linux, Mac OSX e Windows, e devo dire che non ho mai rimpianto un server quanto questo.

BSD, FreeBSD, netBSD, OpenBSD.. vediamo cosa sono!

A chi non ha mai sentito parlare della famiglia di sistemi operativi PC-BSD possono venire in mente un sacco di domande. Vediamo di analizzarla, in modo da dare un’idea di che cosa si tratti esattamente. Non mi dilungo sui dettagli, che eventualmente potranno essere discussi più approfonditamente tramite ricerche più specifiche.

BSD

Innanzitutto, cos’è BSD?

Per rispondere in modo chiaro, bisogna risalire agli albori dell’informatica, quando nei laboratori della AT&T viene sviluppato un sistema operativo per allora altamente innovativo, nella sua semplicità: Unix. Questo sistema operativo non era commerciale, veniva utilizzato dalla stessa AT&T sulle sue macchine e ben presto si diffuse anche all’esterno, specie nelle università. Qui veniva studiato e migliorato lavorando sul suo codice sorgente, che si poteva ottenere al solo prezzo della spedizione. Una delle università che hanno maggiormente lavorato su Unix è stata quella di Berkeley, tanto da creare una sua variante di Unix: la Berkeley Software Distribution, BSD.

BSD ha portato innovazioni nel campo dell’informatica che ne hanno segnato la storia, prima fra tutte, la pila di protocolli di rete TCP/IP che ancora oggi utilizziamo per accedere a Internet.

Questo sistema è stato rilasciato come software libero, con una licenza molto permissiva (la licenza BSD) che ne ha consentito una larga diffusione. Come succede sempre con i software open source, BSD si è ramificato in diversi progetti. Pertanto, così come abbiamo tante distribuzioni di Linux, abbiamo diversi sistemi BSD. La differenza principale è che una tipica distribuzione Linux è composta da diversi pezzi, di cui i principali sono il kernel Linux e i programmi del sistema GNU, ciascuno sviluppato come progetto a sè stante, mentre una variante di BSD è un sistema completo coordinato come unico progetto. I principali sistemi BSD sono FreeBSD, NetBSD e OpenBSD. Ne sono nati altri, ma la maggior parte, come PC-BSD, sono basati sui primi 3 e si occupano principalmente di fornire ambienti completi di interfaccia grafica, facili da installare e controllare da utenti meno esperti.

NetBSD

Il primo discendente diretto di BSD è NetBSD, che mira all’alta qualità del codice e alla massima portabilità. NetBSD infatti esiste per una cinquantina di piattaforme, aderisce agli standard e non fornisce implementazioni incomplete o instabili.

Il sistema gira piuttosto bene anche su hardware vecchio.

Sito ufficiale: http://www.netbsd.org

Sito italiano: http://netbsdit.altervista.org/wiki/Pagina_principale

FreeBSD

FreeBSD è un altro discendente diretto dell’originale BSD, diffusa soprattutto in ambito server per l’ottima stabilità e scalabilità del suo software di rete, ma utilizzabile anche in ambito desktop. Molti dei sistemi BSD derivano da FreeBSD, come il noto PC-BSD.

Sito ufficiale: http://www.freebsd.org

Gruppo utenti FreeBSD Italia: http://www.gufi.org/

OpenBSD

OpenBSD è un sistema derivato da NetBSD, con l’obiettivo di fornire un sistema più sicuro possibile. Non è consigliata ai principianti perché il processo di installazione è piuttosto lungo e poco intuitivo, ma per chi ha già un minimo di esperienza coi sistemi Unix-like può essere interessante cimentarsi nella prova di questo sistema. La documentazione in rete è comunque abbondante.

Sito ufficiale: http://www.openbsd.org

Quale scegliere?

Ovviamente quello con cui vi trovate meglio. Ciascuno avrà i suoi punti di forza. C’è ampia documentazione su Internet, ma potete iniziare anche con uno a caso.

BSD, GNU e Linux

Molti potranno chiedersi se c’è qualche rapporto fra BSD e GNU/Linux. La risposta breve è NO! Una risposta migliore è che si tratta di tre progetti completamente separati. BSD viene prima di tutti, ma la sua diffusione è stata rallentata per una disputa legale sui diritti sul marchio e il codice di Unix. Questo rallentamento ha fatto sì che l’esigenza di uno Unix libero facesse nascere il progetto GNU, casualmente completato dal kernel Linux nato per hobby, dando vita alla famiglia di sistemi che comunemente chiamiamo Linux o GNU/Linux.

In ogni caso, si tratta comunque di sistemi che hanno un punto comune: Unix. BSD ne è un derivato diretto, mentre gli altri lo hanno clonato. è piuttosto semplice portare il software da Linux a BSD e viceversa, infatti i programmi open source sono disponibili per l’uno e per l’altro. Questo spiega perché in apparenza Kubuntu somiglia tanto a PC-BSD: semplicemente usano la stessa interfaccia grafica, KDE. Per i programmi precompilati, BSD ha una marcia in più, perché esiste un modulo da aggiungere al kernel che consente l’esecuzione dei programmi per Linux.

Non chiedete qual è migliore, perché è una domanda che può generare solo guerre di religione fra appassionati dell’uno e dell’altro. Ciascuno ha vantaggi e svantaggi, decidete voi con quale vi trovate meglio.

Per chi fosse interessato, esistono dei sistemi che utilizzano il software GNU e un kernel BSD. Vedete Debian GNU/kFreeBSD e GNU/kNetBSD. Questi sistemi usano la libreria C GNU portata su BSD.

Linux

Le distribuzioni di Linux…

Distribuzioni Linux ne avrai a disposizione centinaia. CentOS, Debian, Devuan, Mint, OpenSuse, RedHat, Ubuntu… non hai che l’imbarazzo della scelta. Io uso Debian e le sue derivate, come Ubuntu e Mint.

Stai lontano inizialmente da quelle versioni Linux specifiche per l’hacking, come Kali. Questo perché l’inesperienza può friggerti le casse, il disco o la scheda di rete, giusto per capirci. La potenza è nulla senza controllo!

Come installare Linux, le app OpenSource e imparare l’hacking?

Live CD, o meglio Live USB

- Un buon modo per avvicinarsi all’open source senza effettuare cambiamenti drastici è il live CD. Questa è un’apposita distribuzione creata proprio per avviare tutte le macchine compatibili. Questa distribuzione gestisce il sistema operativo interamente da un CD o meglio da una chiavetta USB. Così da poter provare il sistema sulla macchina, senza dover necessariamente modificare il disco rigido subito.

In seguito dalla versione Live è possibile installare sul disco o su un’altra chiavetta/altro disco. Così da non rischiare di compromettere l’attuale installazione e senza modificare la partizione con i tuoi dati (PS: hai fatto un backup ultimamente, vero? Ogni buon hacker ne ha almeno 2) ;

Hardware

- Puoi anche recuperare una vecchissima macchina e dedicarla solo a questo scopo. Puoi prendere un vecchio Mac o PC su eBay. Su un sito dell’usato Macexchange o Macusato, quella nel garage di tuo cugino che non vuole più nessuno. Insomma, non hai grossi limiti se non la vetustà e funzionalità dell’hardware. Quindi installare lì la tua distribuzione. La macchina sarà velocissima rispetto al sistema operativo originale. Esistono anche versioni delle distribuzioni a 32 bit, per le macchine assolutamente vecchissime che montavano un Windows T-Rex.

Non tentare la strada Windows

- Provare a imparare a fare hacking sotto Dos, Windows o un qualsiasi sistema operativo closed-source (con codice proprietario) è davvero complicato. Rinunciaci e installa la Live;

Ma se hai un Mac a disposizione, la strada del software proprietario è fattibile

- Puoi usare l’Unix già presente in Mac OS X, una buona parte del sistema è open source. Dovrai fare attenzione a non dipendere dal codice proprietario di Apple. Ad esempio potresti cominciare ad installare homebrew come estensione del Terminale, in modo da non dipendere dal versioning di Mamma Apple. Quindi le tue versioni di rsync, mysql, mongodb o pgsql, apache o ngix e php, solo per fare alcuni esempi. A quel punto, con brew, puoi installare telnet o netstat e centinaia di altri pacchetti software che Apple non ha più per ovvie ragioni.

- Ci sono moltissimi software free e open che ti consentono di analizzare la rete e progettare mostri e parti della tua mente. Devi solo esplorare. Mal che vada puoi sempre fare il dual boot o trial boot o quad boot. Le macchine Apple sono perfette per far girare Linux, Unix, Windows e qualunque altro sistema operativo vorrai provare, semplicemente usando Boot Camp o la virtualizzazione.

Impara le basi dell’HTML

Se non hai mai programmato in vita tua, è fondamentale che impari innanzitutto le basi dell’HTML.

Dietro i siti internet che tutti utilizziamo c’è un codice che permette loro di funzionare. Vuoi fare un esercizio? Impara come costruire una semplice home page e parti da lì.

Come iniziare partendo dall'”acca_ti_emme_elle” o “eich_ti_em_el”

Non necessariamente tutti devono studiare l’HTML al primo approccio, ma posso garantirti che prima o poi dovrai affrontarlo questo linguaggio.

In fondo non è per nulla difficile: immagina un corpo <body> che ha necessariamente una testa ( <head> ) e i vari componenti che logicamente sono all’interno fino ai piedi <foot> e <footer>, tutti questi sono contenuti nell’entità <html>. Ogni tag si apre e si chiude, infatti in fondo alla pagina troverai sicuramente </body> e a seguire </html>. Qui in mezzo non troverai organi come cuore e fegato, ma trattandosi di informatica troverai <container>, <div>, <row>, <col>, <form>, <input> e tanti altri tag.

Prova con questa pagina

- Accedi al codice sorgente della pagina web direttamente dal tuo browser per esaminare un esempio di codice HTML.

Come? Se utilizzi Firefox ti basta andare su Strumenti > Sviluppo web > Analisi pagina; nel caso di Chrome è sufficiente cliccare con il tasto destro ovunque nella pagina e selezionare Visualizza sorgente pagina. Per Safari, Opera e altri browser la procedura è molto simile. Esempio, nel caso di alcune versioni di Safari, il menu per sviluppatori deve essere abilitato nelle preferenze del programma.

Scrivi tu la tua pagina HTML

- Puoi scrivere codice HTML in un qualsiasi editor di testo come Blocco Note, SimpleText, TextEdit e tanti altri. L’importante è salvare i file come “solo testo” e poi rinominare l’estensione del file da .txt a .html, quindi aprirli con qualunque browser per osservare il risultato del tuo lavoro.

- Impara cos’è un tag, come si formatta e come si utilizza. Per esempio le parentesi uncinate sono utilizzate per aprire un tag ( ‘<‘ ) così come per chiuderlo ( ‘</’ oppure ‘/>’ a seconda del linguaggio ). Lo scopo di un tag è segnalare parti di testo caratterizzate da un tratto distintivo; corsivo, formattazione differente, colore, dimensioni, etc. Inizia da li e scopri il mondo delle pagine web.

Cresci scoprendo le funzioni di interattività e altri linguaggi

- Una volta capite le basi di “testa” <head> e “corpo” <body> dell’HTML (Hypertext Markup Language o Linguaggio di Marcatura dell’Ipertesto), avrai gli strumenti necessari per capire il funzionamento del web. A seguire potrai crescere studiando i CSS che sono gli stili del web (Cascading Style Sheet). Poi i form, con il POST e il GET. L’XML e il JSON e tante altre tecnologie utili per interagire con le pagine.

- Dopodiché da Linux/Unix potresti crescere ancora, cercando di capire il funzionamento di un server web come Apache o Ngix. Magari esplorare la potenza di postfix, il server per eccellenza per l’invio e ricezione della posta. Poi ci sono gli script shell, il demone cron… il mondo è tuo, tutto tuo.

Mhh sono già passati anni, ma se sei veloce forse anche solo un anno. Ci sono tantissimi linguaggi che ti aspettano dietro l’angolo, PHP, Python, Javascript, ed è solo l’inizio.

Per iniziare a saperne di più ti consiglio di guardare video lezioni su html e css. Anche frequentare forum è assolutamente utile. Qui puoi trovare aiuto e forse un maestro/mentore che ti guidi in questo fantastico mondo.

Impara un linguaggio di programmazione

Prima di infrangere le regole, devi impararle. Ecco alcuni linguaggi di programmazione che dovresti conoscere prima di dedicarti all’hacking:

- PYTHON è ottimo per iniziare, perché è pulito, ben progettato e ben documentato ma anche molto potente e flessibile;

- JAVA è un’alternativa, ma il suo valore come primo linguaggio di programmazione è stato spesso messo in discussione;

- Se vuoi andare oltre con il codice dovrai imparare anche il C, il linguaggio di base di Unix, e il C++;

- Per iniziare utilizza una buona piattaforma come Backtrack 5 R3, Kali o Ubuntu.

Impara ad utilizzare la command line

Per diventare un hacker è fondamentale avere dimestichezza della command line perché, nel mezzo di un attacco remoto, è difficile procedere tramite l’interfaccia grafica. Bisogna utilizzare necessariamente la riga di comando del Terminale.

Pensa se per inviare un comando devi necessariamente cliccare su un pulsante. Il quale per essere visualizzato richiede potenza di calcolo di un processore e una scheda video. Tutto ciò per sostenere il pulsante e tutto il suo programma di gestione a cui è legato. Questo a sua volta dentro un sistema operativo appesantito da decine di funzionalità molteplici e contemporanee. Mentre dal terminale bastano pochi caratteri e un centesimo della memoria a disposizione. Soprattutto puoi programmare il sistema in modo che esegua il comando a intervalli regolari o secondo parametri che specifichi tu.

Il Terminale: il controllo della potenza illimitata

Se ti serve qualche dritta per imparare ad utilizzare la command line, usa il Terminale stesso.

Inizia scrivendo man man.

Scorri le righe con il cursore usando le frecce della tastiera.

Usa anche la barra spazio per avanzare di una pagina (schermata).

Oppure usa control v e control y per andare avanti e indietro nelle pagine. Alcune tastiere riportano ctrl, si è lo stesso control.

Quando hai finito di leggere premi q.

Poi man cal.

Poi ‘cal’ seguito dalla tua data di nascita. Ora sai esattamente che giorno della settimana era alla tua nascita.

Prima o poi ti verrà voglia di scrivere uno Script, hai a disposizione centinaia di libri, guide, video, esempi, forum, tutto gratuito e disponibile.

Quando avrai capito le regex puoi appenderti una medaglia, ci sei, vai avanti. Non devi necessariamente saperle tutte, ma sapere che esistono e la potenza che possono sfruttare è già un enorme risultato.

Pensare come un Hacker

Pensa creativamente

Artisti, filosofi, ingegneri che credono nella libertà, non vedono l’ora di risolvere problemi. Così sono gli hacker, ossia persone molto intelligenti che non vedono l’ora di mettersi alla prova!

Ora che hai acquisito le competenze di base, puoi iniziare a pensare come un hacker.

- Gli hacker hanno molti interessi culturali e per loro i confini tra “gioco”, “lavoro”, “scienza” e “arte” sono molto labili.

- Vuoi incontrare pirati informatici? Leggi libri di fantascienza e vai agli incontri degli appassionati.

- Impara le arti marziali per imparare la disciplina mentale, la consapevolezza rilassata e il controllo

Risolvi problemi e condividi le soluzioni

E quando riesci a risolverli, condividi le informazioni che hai imparato per aiutare tutti gli altri. La condivisione è uno dei valori più importanti del mondo degli hacker!

Questo non significa che tu debba regalare tutto il tuo prodotto creativo. Vendere abbastanza per mantenersi vitto, alloggio e computer è più che giusto.

Leggi i documenti più vecchi, come il “Jargon File” o “Hacker Manifesto” di The Mentor, sempre attuali in termini di atteggiamento e spirito.

Combatti l’autorità e la noia

Sono i peggiori nemici di un vero hacker! Quindi NO al lavoro monotono e al normale concetto di proprietà. Scegli invece di lottare per l’uguaglianza e la condivisione della conoscenza.

Sii competente

Nascondersi dietro un nickname e spacciarsi per hacker è troppo facile al giorno d’oggi. Ma c’è molta gente su internet che riesce facilmente a valutare la competenza al di sopra dell’ego! Investi il tuo tempo lavorando sulle tue skill e non sulla tua immagine; guadagnerai molto più rispetto!

Diventa organizzato e metodico

Darsi un metodo è fondamentale per diventare un buon hacker. Ogni volta che studierai una rete stendi una mappa, fai un elenco dei dispositivi e dei servizi che quella rete contiene.

Essere organizzato ti aiuta nel processo di analisi e valutazione dei sistemi informatici nel campo della sicurezza. Non solo, ti aiuta anche a intervenire velocemente e in maniera efficace in caso di problemi.

Guadagnarsi il rispetto della rete

Diventare un hacker riconosciuto

- Scrivi software open-source

Il modo migliore per guadagnarsi stima è rispetto è essere utili alla collettività: scrivi programmi funzionali e offri i codici sorgente all’intera comunità. - Aiuta a testare e a fare il debug del software libero

Un beta tester è quella persona che riesce a descrivere chiaramente i sintomi, localizzare bene i problemi, che tollera i bug in una release fatta di fretta.

Cerca di trovare un programma in via di sviluppo che t’interessa e diventa un buon beta-tester. Puoi aiutare a testare i programmi, a fare il debug o ad effettuare modifiche come ad esempio contribuire alla localizzazione con la traduzione. Così potrai imparare tantissimo e conoscere altri hacker che in futuro potrebbero aiutarti.

Condividi e partecipa con ciò che hai imparato

- Pubblica informazioni utili

Colleziona e filtra le informazioni utili o interessanti in pagine web o documenti come le FAQ (ovvero Frequently Asked Questions – Domande Frequenti) e rendile reperibili a tutti. - Aiuta a mantenere operativa l’infrastruttura

Lo sviluppo della rete viene gestito principalmente da volontari. I lavori necessari sono molti, ne elenco alcuni. Amministrare le mailing list, moderare i newsgroup, curare i siti con ampi archivi di software, sviluppare gli RFC e altri standard tecnici. Chi svolge queste mansioni di solito è molto rispettato, poiché dona il suo tempo e le sue competenze alla comunità. - Aderisci alla cultura hacker

Quando ti sarai fatto conoscere abbastanza bene nel mondo degli hacker potrai costruirti una posizione. Gli hacker non si fidano di chi cerca di mettersi in mostra a tutti i costi. Quindi impegnati quotidianamente per raggiungere una posizione guadagnando il rispetto di tutti. - Adotta una distribuzione

Spesso alcuni software vengono abbandonati per i motivi più disparati. Perciò se trovi un software che ti soddisfa e scopri che purtroppo non è più aggiornato da parecchio tempo, non abbandonarlo. Puoi proporre al team di sviluppo di inserirti nel gruppo o addirittura diventare tu il mantainer del progetto ereditando il codice sorgente di quel software.

Il mio aiuto in questo momento finisce qui per raggiunti limiti di approfondimento del tema. Per andare nel dettaglio di alcune tematiche inerenti, ti lascio con questa dissertazione sulla filosofia Open Source.

Open source

C’è bisogno di una filosofia? Ma soprattutto perché Open Source?

Open Source è una rivoluzione: un modo nuovo di concepire la creazione e la distribuzione del software. Un inedito modello commerciale, come dimostrato dagli innumerevoli echi nello sviluppo dell’informatica.

La “rivoluzione” di Open Source si è sviluppata parallelamente a quella di Internet, con il quale ha più di una analogia. Entrambi i movimenti si sono evoluti con il contributo degli utenti, portando a risultati imprevisti e imprevedibili. Entrambi sono risultati (in ordine cronologico) inattesi, sottovalutati, avversati, studiati e infine considerati dalle grandi aziende tradizionali.

Aggiungete pure che in qualche modo Internet stesso può essere considerato un prodotto di Open Source.

Le regole di Open Source

Le regole di Open Source sono semplici, e si presentano all’apparenza come una carta dei diritti dell’utente del software:

1) l’utente ha il diritto di accesso al codice originale e completo del software che utilizza;

2) ha il diritto di modificare il software, anche per creare nuovi programmi;

3) ha il diritto di fare copie del programma originale e di distribuirle, anche a pagamento.

Una regola accessoria ma essenziale è che la licenza di Open Source si estende al nuovo software che viene in questo modo creato.

Se a prima vista le regole dell’Open Source possono apparire permeate di utopia da hacker, nella realtà costituiscono al contrario un nuovo ed efficace modello economico di distribuzione del software e un potente mezzo di sviluppo informatico.

La proposta Open Source nasce da diverse considerazioni. La prima è sicuramente di carattere accademico, questo perché i destinatari primi del modello Open Source sono state le strutture universitarie. Abituate, per impostazione mentale e ai fini dello sviluppo scientifico e tecnologico, alla libera condivisione delle informazioni. Studenti e docenti lavorano di consuetudine su progetti comuni, portati per questo a scambiarsi il codice e a modificarlo.

i vantaggi di Open Source

Quali vantaggi avrebbe uno sviluppatore di software a distribuire il proprio lavoro attraverso le regole dell’Open Source?

In questi ultimi trentanni i risultati raggiunti da Linux sono sempre stati via via sempre più grandi, enormi. Un sistema operativo basato su Unix, il cui successo è sempre più esponenziale. Fino al punto di essere il sistema operativo più utilizzato dai server web. Sebbene le statistiche commerciali siano orientate sui prodotti consumer, resta chiaro che Linux e Unix stanno ben davanti alla posizione ottenuta da Windows di Microsoft. Dominando di fatto un mercato che perlopiù è disponibile in forma gratuita.

Windows è costato decenni di sviluppo e milioni di dollari, alla software house più ricca del mondo. Di contro Linux è stato creato nel 1991 ad uso personale dallo studente finlandese Linus Torvald. Creato allo scopo di far girare un sistema operativo Unix sul suo PC 386. Poi finito per essere la piattaforma preferita dagli sviluppatori e per finire il software che gira sui nostri smartphone. Il lavoro su Linux è stato integrato da una enorme quantità di utenti del sistema operativo stesso nel corso di questi anni. In seguito ha attratto il software di case del calibro di Corel, Sun, Netscape, Google e milioni di altre aziende. Così vale per l’hardware delle più grandi società che vi hanno investito negli anni utilizzando Linux come sistema operativo.

Linux è il sistema operativo più frequentemente aggiornato, oltre ad essere il più pulito e sicuro al mondo. Ne esistono talmente tante versioni in forma di distribuzione commerciale e non, da coprire ogni esigenza, anche la più particolare e settoriale. La granularità delle funzioni che può coprire sono immense, ognuna di esse è ben funzionante, spesso anche manutenuta, aggiornata e contribuita con assiduità e frequenza. Dal router di casa, alla centralina dell’automobile, ad ogni smartphone sul mercato, Unix e Linux dominano di fatto il mondo dell’informatica.

Il già citato Robert Young di Red Hat (l’azienda di maggior successo commerciale nella distribuzione di Linux), porta l’esempio di Grant Günther e della sua Empress Software. Günther decise di utilizzare per la propria azienda il sistema operativo Linux, ma aveva necessità di utilizzare i dischi Zip, che Linux non prevedeva. Günther dedicò per quello scopo qualche giorno, fino a creare un driver per farlo funzionare su Linux. In quel modo quel driver entrò a far parte del sistema operativo. Se Red Hat, o qualsiasi altra azienda commerciale, avesse dovuto commissionare quel lavoro alla Empress Software avrebbe dovuto sborsare qualche decina di migliaia di dollari. Inoltre sarebbe diventato un software proprietario, disponibile solo a chi pagava Red Hat. Invece così facendo il driver è diventato “open source”, ossia disponibile all’intera comunità Linux. Oltretutto con il codice a disposizione di chi lo voglia migliorare, e questo senza che il suo autore abbia dovuto lavorare per filantropia.

Un nuovo modello economico

In pratica scrivere un programma Open Source offre una serie di garanzie all’autore. Se si tratta di un buon programma, utile alla comunità e apprezzato, potrà usufruire del lavoro e dell’assistenza di una quantità vastissima di altri programmatori. Migliaia di esperti ed entusiasti, sparsi per il mondo che continueranno a contribuire anno dopo anno migliorandolo, perfezionandolo e aggiungendo sempre più funzioni.

Chiunque avrà il diritto di distribuire quel programma, farsi pagare per installarlo, configurarlo e mantenerlo aggiornato.

L’autore stesso avrà la possibilità di installare ai propri clienti il programma. Ma sarà assai più perfetto di quanto avrebbe mai potuto crearlo da solo, quindi farsi pagare per questo e per l’assistenza.

Molte aziende di successo sono nate attorno all’Open Source. L’esempio è Red Hat Software. Un enorme distributore di una versione completa di Linux a cui ha assegnato il proprio nome. Questa raccoglie i programmi più utili in una release continuamente aggiornata. Poi li completa con un installer il più possibile semplice da utilizzare e li fornisce all’utente finale come prodotto completo e funzionante.

Caldera è un altro distributore molto popolare negli anni ’90 che offriva la distribuzione OpenLinux. Questa è stata la culla per molte delle tecnologie che conosciamo oggi. Famosa soprattutto fra le aziende, oggi CalderaRip è divenuta una forma così settoriale da rivolgersi ad un solo mercato.

Cygnus si occupa di assistenza e offre con il suo software un contributo determinante allo sviluppo di Linux. Per esempio con la creazione di un popolare compilatore.

Oltre ai grandi nomi di chi ha “vinto la lotteria” (e sono molti), nella lista ci sono migliaia di programmatori. Questi offrono consulenza alle aziende che utilizzano Linux, selezionando, perfezionando o creando dal nulla il software a seconda dei bisogni.

Infine esistono fondazioni, la più nota delle quali è la Free Software Foundation con il proprio programma GNU, che lavorano allo sviluppo del free software solo per supporto alla riuscita dell’idea.

La storia di Open Source

La Free Software Foundation costituisce la scintilla da cui l’intera cosa, nota come Open Source, ha preso l’avvio. Come fa notare il suo creatore, il folcloristico Richard Stallman, il software nelle istituzioni accademiche è sempre stato libero.

Stallman viene definito così non solo perché è un guru per la comunità degli hacker. Anche perché è al tempo stesso un ottimo programmatore, un filosofo e decisamente una lucida mente di visionario. Nel 1984 Stallman, oppresso dai limiti che il software proprietario stava portando alla comunità dei programmatori, decise di mettere in piedi il progetto GNU. Una sorta di regolamento, per gettare le basi, al fine di permettere la creazione di un sistema operativo che fosse libero e migliore degli altri. Enunciò così i principi del Free Software (“free” libero, non necessariamente gratis), che sono quelli su cui ancora oggi si basa il modello Open Source. Il contratto GPL (Licenza Pubblica Generale GNU) è il più efficace e universalmente applicabile al software libero.

Il kernel del sistema operativo GNU ancora oggi non esiste in forma definitiva (vedi dettagli e il perché). Ma sono stati creati tutti quei microprogrammi che hanno rivestito il Linux di Torvald e che si trovano in ogni distribuzione del sistema operativo. In particolare da GNU sono stati creati, fra gli altri, Emacs (uno straordinario editor) e più recentemente Gnome, un’interfaccia grafica per Linux che ha permesso passi da gigante nell’evoluzione di altre interfacce utente in grado di competere con Mac OS.

Stallman ha anche coniato il termine Copyleft in alternativa a Copyright, perché lascia il diritto di copia (“copy right”) nelle mani dell’utente.

La posizione di Stallman ha creato molta simpatia nella comunità degli hacker, specie dalla disponibilità di Linux in avanti. Non è risultata altrettanto popolare nelle aziende tradizionali, in cui la perdita dei diritti sul proprio codice suona come una posizione antieconomica.

Anche per questo motivo, quando alcune aziende cominciarono ad interessarsi alle possibilità aperte dal modello del free software (per esempio Netscape), Eric Raymond e Bruce Perens misero assieme la Open Source Definition. Differenziazione della licenza Open Source di Free Software Foundation, che oltre a rendere un poco più flessibile il punto di vista sulle licenze, sostituiva la parola “free” con quella “open”.

Post Social

Qui a seguire alcuni post che ho pubblicato negli anni sul mio profilo Facebook per spiegare la differenza tra Hacker e Kracker

Quanto valgono il tuo #username e #password?

Poco. Circa € 0,00033.

Ma moltiplicati per 360 milioni fanno € 120.000.

Ecco, questa è la differenza sostanziale tra hacker e kracker, che il mondo e la stampa si ostinano a non capire.

Un hacker capita sul sito incriminato per usufruire di un servizio. Rileva la #falla, il #buco di #sicurezza, il #baco software. Capisce come ovviare e segnala al #supporto #tecnico il problema e la soluzione per ripristinare l’operatività a norma.

Il kracker, forse probabilmente all’altro capo del servizio di assistenza, magari dipendente della stessa azienda, capisce che può farci un po’ di soldi. Perciò prima ruba tutti i dati anagrafici dei clienti dell’azienda, poi denuncia la falla. Viene anche promosso visto che “ha trovato” il problema e contemporaneamente anche la soluzione.

Chi ci rimette siamo sempre noi. Quelli che, senza sapere il perché, da domani avranno la casella #email/#sms intasata di #spam e #truffe di ogni tipo.

Licenziate i #kracker, sguinzagliate gli hacker!

Quando si vuole risparmiare sul personale, quindi sul software, poi sull’hardware, alla fine i risultati sono questi.

Fare la figura degli incompetenti è un attimo, perché questo -bisogna capirlo bene- non è un incidente, ma un desiderio specifico di sottovalutare la sicurezza. Come tenere le chiavi degli uffici sotto il primo sottovaso o, peggio, lasciando le porte aperte…

Hai idea di quante realtà in Italia, #aziende ed #enti pubblici, subiscono quotidianamente un #attacco_informatico?

Sai quante di queste hanno subito #truffe, #furti di #dati o intromissioni gravi?

Parrebbe nessuna vero?

Strano perché nel resto del mondo succede praticamente ogni giorno, mentre in Italia sembra di no.

In realtà non se ne accorgono o, se succede, comunque non si sa nulla di questa inefficienza perché difficilmente si fa denuncia. Anche per non incorrere nelle sanzioni previste o nella perdita di prestigio.

Escono fuori casi eclatanti in altri paesi, solo perché magari vanno in tribunale. Oppure perché qualche manager responsabile, per tutelarsi, denuncia il fatto alla pubblica sicurezza e di conseguenza ai media, giornali e TV.

La #rete è democratica, basta porsi in ascolto e tutte le conversazioni vengono ascoltate.

Nella vita reale posso ascoltare parte della tua conversazione mentre ci incrociamo. Nella rete è diverso: posso ascoltarti sempre. Da quando esci di casa fino a quando rientri e probabilmente anche dopo, se non hai alcun protocollo di #sicurezza_informatica attivato.

In questo paese -visto il livello del #software a cui siamo abituati- molte #informazioni passano in chiaro. Siamo ad un livello informatico immutato da 25 anni a questa parte, nel contempo è esplosa la presenza di realtà importanti sulla rete.

Se avete aziende con delle #responsabilità verso gli utenti. Con dei #segreti_industriali da mantenere. Non fidatevi mai di un solo #consulente_informatico, soprattutto se esterno alla vostra attività. Preoccupatevi di verificare costantemente la realtà della vostra rete con un esperto di sicurezza, è di vitale importanza.

Dunque, vorrei spezzare una lancia a favore dei creduloni e dei faciloni, soprattutto a chi non è ferrato in materia di informatica sociale. Comprendo che molti siano anche succubi di questi strumenti. Del resto come puoi associare alla vita reale parole come: share, privacy, social, hacker, kracker, malware, virus, worm, bug. Cose che sono tutte frivolezze di fronte a tutto il proprio vissuto.

Perciò abbiate pazienza a chi condivide questo testo “di Sant’Antonio” con il copia e incolla. Soprattutto preghiamo tutti insieme perché Facebook rispetti il volere di questi poveri diavoli. Auguriamoci che la finanza e gli avvocati di Mark non si accorgano che stanno inviando messaggi al mondo usando i loro profili in forma privata.

Siamo all’80º bug bounty ufficiale di grandi aziende ed enti. Questi che chiedono alla comunità hacker di rivelare le grandi e piccole falle dei loro sistemi dietro compenso (a volte milionario).

Apple, Amazon, Google, la lista è molto lunga.

Sta diventando una moda guadagnare su internet comunicando difetti.

Qui in Italia ti ignorano…

Clonare una pagina di accesso di qualunque social è un gioco da ragazzi, chiunque potrebbe farlo, quindi fate molta attenzione.

Così rubano i tuoi dati di accesso a facebook, ma vale per qualunque social: ti inviano un link attraente da un contatto che conosci. Come vedi dallo screenshot in questo caso menziona una telecamera nascosta. In realtà poi si tratta di una finta pagina facebook. Qui, se inserisci username e password, fornisci i tuoi dati di accesso a qualcuno che si impossesserà del tuo account. Diventerà istantaneamente proprietario di tutti i tuoi dati e contatti, oltre che delle tue pagine, poi ti butta fuori e ciao ciao. Addio account.

Fate molta attenzione!

Il furto di identità non è un gioco.

#password #crack #securityguards #databreach #socialnetwork #sicurezzainformatica #sicurezza #frodeinformatica #informaticfraud #stealingpassword #furtoidentita #identitysteal #identitythief #identitythieves #identitystealing #identitytheft #identitystealers

Ahi ahi ahi #Repubblica #EsercitoItaliano

Questa notizia non era mai uscita « Gli stessi hacker che hanno colpito in Usa, colpirono in precedenza anche il Bundestag e l’esercito italiano ».

Siamo stati vittime di hackers nel ministero della difesa e non lo sapevamo?

Ridicoli!

Altri post sul mio profilo: https://www.facebook.com/profile/1084014772/search/?q=hacker

AVVERTENZE

Il kracking è un’attività illegale che può portare a sanzioni pesanti. Si tratta di un grave reato ed è punibile a norma di legge in ogni paese del mondo. Oltre a questo il kracking è ritenuto da tutti un atteggiamento ostile e pertanto viene osteggiato.

Views: 7